Creeper. Niezdrowa cera, nieszczególnie dużo do powiedzenia, hobby: obrabianie banków. Co postać z kreskówki Scooby-Doo ma wspólnego z bezpieczeństwem komputerowym – o tym opowiem w 72 odcinku Świata w trzy minuty.

Creeper. Niezdrowa cera, nieszczególnie dużo do powiedzenia, hobby: obrabianie banków. Co postać z kreskówki Scooby-Doo ma wspólnego z bezpieczeństwem komputerowym – o tym opowiem w 72 odcinku Świata w trzy minuty.

Jedną z moich trudnych do zliczenia pobocznych działalności jest badanie historii hackingu – rozumianego przede wszystkim jako poszerzanie granic tego, co potrafi technika. Szlakami wytyczonymi przez hakerów poszli później zwykli cyberprzestępcy, ale nie o nich dzisiejsza historia.

Jeśli masz ponad 30 lat, są spore szanse, że pamiętasz ataki internetowego robaków o nazwie Melissa i ILOVEYOU z końca XX wieku. Jeśli masz koło 40 i interesujesz się cyberbezpieczeństwem (lub mieszkasz w USA), to nazwa Morris Worm też nie powinna ci być obca. A jeśli przeglądasz gazety, pewnie rzuciły ci się w oczy artykuły o oprogramowaniu wymuszających okup i atakującym kolejne komputery – typu Petya, WannaCry czy Cryptolocker. Ich wspólną cechą jest to, że rozpowszechniają się przez sieć i ich uruchomienie nie wymaga żadnej interakcji ze strony ofiary.

Ale jak to się zaczęło?

W 1971 roku, nie było jeszcze internetu. Jedną z najważniejszych firm sieciowych tamtych czasów było BBN – Bolt, Beranek and Newman. Inżynierowie z BBN wymyślili IMPa, czyli coś, co dziś nazywamy routerem i jest jedną z najważniejszych decyzji technologicznych, dzięki której dziś mamy internet. Robiono różne eksperymenty – sprawdzano, co się stanie, gdy odetnie się jeden z węzłów, albo co się stanie, gdy zapcha się bufor wejściowy routera nadmiarem danych…

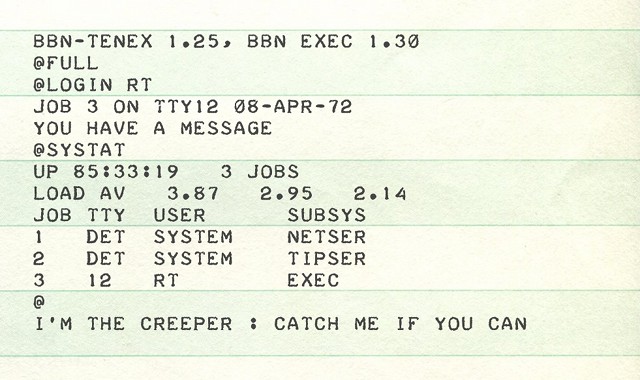

Pewnego pięknego dnia, Bob Thomas z BBN postanowił napisać program, który potrafił się przenosić z maszyny na maszynę – wraz z pełną informacją o swoim wewnętrznym stanie. Jak się łatwo domyślić, tego typu technologia mogłaby służyć do przenoszenia programów między maszynami w sytuacji, gdy któraś z nich ulega awarii – albo przestaje się wyrabiać. Creeper – bo tak nazywało się dzieło Boba Thomasa – kopiował się z maszyny na maszynę, drukował na podłączonych terminalach tekst „I’M THE CREEPER : CATCH ME IF YOU CAN.” – a następnie wyszukiwał kolejną maszynę w sieci i przenosił się na nią.

Kod Creepera został zmodyfikowany przez Raya Tomlinsona. Główną zmianą, o której wiemy (źródła nie zachowały się do dziś) jest zastąpienie przemieszczania się – replikacją. Mieliśmy pełnowymiarowego sieciowego robaka, który atakował kolejne systemy i drukował na nich swoją wizytówkę. Jak udowodniły kolejne dekady, coś takiego mogło już doprowadzić do paraliżu sieci.

Czyli mamy sytuację, gdy po sieci krąży robak i się replikuje. Jak go usunąć bez wyłączania całej sieci? W kreskówce o Scoobym-Doo, za Creeperem jechał Wehikuł Tajemnic z Fredem, Wilmą, Daphne i Kudłatym. W komputerach odpowiedź jest prostsza – trzeba uruchomić wszędzie oprogramowanie antywirusowe. Oczywiste? Teraz tak. Ale pamiętajmy – mamy pierwszą połowę lat 70. Nie istnieje oprogramowanie antywirusowe. Ray Tomlinson pisze więc Reapera – kolejnego robaka sieciowego, który skacze z systemu na system, wyszukuje kod Creepera i go kasuje.

Krótko mówiąc, mamy dwa programy w sieci – jeden robi psikusy, drugi na niego poluje. To polowanie stało się zresztą inspiracją dla popularnej później zabawy programistów. Wojny Rdzeniowe to gra polegająca na napisaniu programu, którego celem jest ustrzelenie na wirtualnej arenie programu przeciwnika. Brzmi dziwnie, ale jest dość wciągające. No, w każdym razie jeśli jesteś nerdem. Jeśli chcesz spróbować swoich sił, w sieci znajdziesz mnóstwo informacji na ten temat.

I od tego się zaczęło. Potem pojawiły się kolejne robaki sieciowe, następnie mieliśmy epokę wirusów (gdy wymiana dyskietkowa stała się popularniejsza niż sieć), teraz królują konie trojańskie i… robaki internetowe właśnie. A co do samego Raya Tomlinsona, czyli twórcy zmodyfikowanego Creepera i goniącego za nim Reapera – podejrzewam, że znasz jakiś inny produkt jego pomysłu. To Ray wpadł na to, by połączyć program do transferu plików z programem do przesyłania wiadomości między użytkownikami tej samej maszyny, i na zastosowanie znaku @ do oddzielenia nazwy odbiorcy od nazwy docelowego serwera. Twórca emaila kompletnie zmienił sposób, w jaki się porozumiewamy. Zmarł niespełna trzy lata temu.

Przy okazji, jeśli wiesz coś o historii polskich hakerów oraz początkach polskiego internetu, zachęcam cię do kontaktu. Zbieram informacje, opowieści, anegdoty – by przekazać je dalej, po usunięciu informacji umożliwiających zidentyfikowanie głównych bohaterów. Jeśli taka jest ich wola. Informacje o moim projekcie historycznym znajdziesz na stronie rębacze.pl.

Więcej informacji:

- Historia hakingu – opis mojego projektu poświęconego historii hackingu

- Innowatorzy – bardzo dobra książka o historii współczesnych wynalazków, jest w niej rozdział o BBN

- Ray Tomlinson – bio twórcy e-maila, zmodyfikowanego Creapera oraz Reapera

- CoreWars.org – podstawowe źródło wiedzy o wojnach rdzeniowych

- Core Wars w Wikipedii (eng)

- Cordat Core Wars – stary program polskiej produkcji (moim zdaniem jeden z lepszych) do gry w CW